Bis anhin haben wir für eine sichere SSL VPN Verbindung bei einer Fortigate lokale User und FortiToken verwendet. Weil die FortiToken Hardware und Lizenzen zusätzliche Kosten verursachen und die Anwendenden mehrere Benutzernamen mit unterschiedlichen Passwörtern verwenden mussten, haben wir uns auf die Suche nach einer anderen Lösung gemacht.

Seit FortiOS 6.2 kann die Foritgate SAML Identity Provider (IdP) oder Service Provider (SP) sein. In diesem Blog möchten wir zeigen wie das Azure AD als IdP und die Foritgate als SP eingesetzt werden kann.

Die Vorteile dieser Lösung sind:

- Die Benutzer:innen werden zentral im Azure AD verwaltet.

- Die MFA Hardware Tokens und FortiToken Lizenzkosten entfallen, weil dies nun mit dem Azure AD abgebildet werden kann.

- Zusätzliche Conditional Access können im Azure AD eingerichtet werden.

- Wieder ein paar Schritte näher an einer Zero Trust Architektur

Die Lösung kann auch auf der Microsoft oder Fortinet Seite nachgelesen werden.

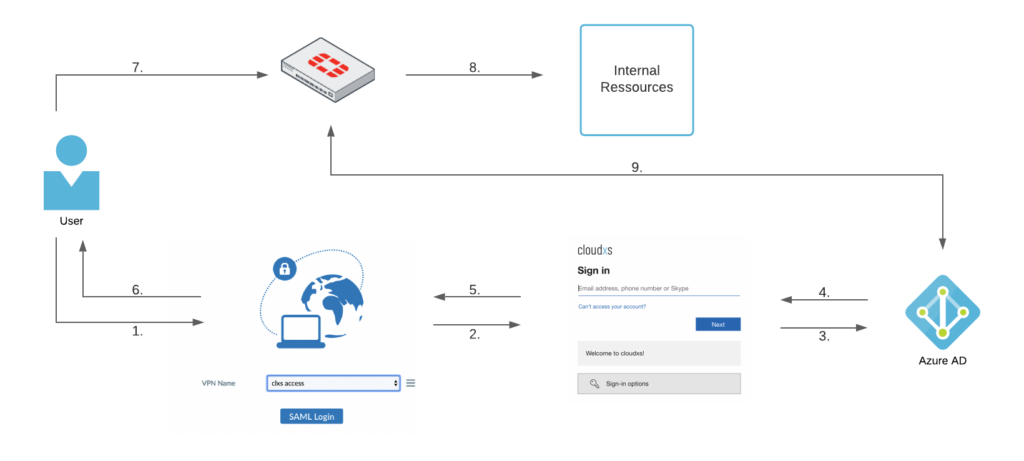

SAML Workflow

- Benutzer:innen öffnen den FortiClientVPN und wählen die vorkonfigurierte Verbindung aus oder richten eine neuen Verbindung ein. Wichtig ist, dass die Option

«Enable Single Sign On (SSO) for VPN Tunnel» ausgewählt wird. - Beim klicken auf SAML Login werden wir zum konfigurierten IdP in unserem Fall Microsoft Azure AD weitergeleitet.

- Nach dem Login mit Username, Passwort und MFA werden wir vom Azure AD authentisiert.

- Die SAML Assertion wird erstellt und

- dem FortiClient

- sowie den Benutzenden weiter gegeben.

- Die Anfrage wird an die FortiGate gesendet.

- Benutzer:innen dürfen auf die Ressourcen, welche in der Policy freigegeben werden, zugreifen.

- Die FortiGate und das Azure AD sind vorab zu konfigurieren indem diese einander Vertrauen.

Die Lösung lässt sich ohne grossen Aufwand einrichten. Am Anfang hatten wir Probleme mit dem FortiClientVPN auf Windows. Wir konnten uns anmelden aber die Verbindung wurde bei 80% unterbrochen. Ab dem FortiClientVPN 7.0.3 und FortiGate Release 7.0.3 wurde dieser Fehler behoben. Auch die neuen Releases (Stand heute bei der Erstellung dieses Beitrags) 7.0.5 funktionieren einwandfrei.

Dazu kommt ein riesiger Vorteil, dass VPN-Zugänge zusammen mit dem Azure AD verwaltet werden und so neue Benutzer:innen zentral im Azure AD erstellt und für VPN berechtigt werden können, indem die VPN-Gruppe dem User-Objekt hinzugefügt wird.

Hast du eine Foritgate im Einsatz und möchtet SSO mit dem Azure AD und MFA verwenden? Wir unterstützen Euch gerne bei der Konfiguration und auf dem Weg Richtung Zero Trust Architektur.

Eurer cloudxs Team